Zafiyet Yönetimi Nedir ve Nasıl Yapılır?

Gelişen teknoloji ile birlikte bireysel veya kurumsal olarak günümüzde kişilerin ve kurumların düşünmesi ve önlem alması gereken en büyük risklerin başında siber saldırılar ve siber güvenlik tehditleri gelmektedir. Bu konunun artık özellikle şirketler tarafından bir kültür olarak benimsenmiş durumda olması sevindirici ve öyle de olması gerekmektedir.

Bu tehditlere karşı koymak ve savunma mekanizmalarını güçlendirmek için ise bir zafiyet yönetim süreci altyapısının oluşturulması ve yönetilmesi önemli bir rol oynamaktadır. Çünkü her bir zafiyet, potansiyel bir siber saldırıya davetiye çıkarabilmektedir.

Günümüzde hızla artmaya devam eden siber saldırılar ve herhangi bir zafiyetin istismar koduna çevirilerek saldırıya dönüşme hızının artması, sistemleri etkileyebilecek zafiyetlerden hızlıca haberdar olmak ve bunları bir öncelik sırasına göre giderme konusunun önemini daha da artırmaktadır.

Bu makalede sizlere zafiyet yönetimi ve bu süreç ile ilgili detay bilgiler vermeye çalışacağım.

ZAFİYET NEDİR?

Zafiyet, bir sistemde veya yazılım uygulamasında bulunan, kötü niyetli kullanıcıların veya saldırganların sistemdeki güvenlik önlemlerini aşmalarına veya istismar etmelerine olanak tanıyan bir açıklık olarak tanımlayabiliriz. Zafiyetler, genellikle hatalı tasarım, uygulama veya konfigürasyon nedeniyle ortaya çıkmaktadır. Bu, bir sistemdeki zayıf noktaları ifade eder ve potansiyel olarak kötü niyetli saldırılara karşı risk oluşturabilir.

Zafiyetler, birçok farklı şekilde ortaya çıkabilir, ancak bazı yaygın örnekleri şunlardır:

- Yazılım Hataları

- Basit Kullanıcı Şifre /Yönetim Arayüzler

- Eksik Güvenlik Güncellemeleri

- Zayıf Ağ Güvenliği

- Kötü Tasarım

- Kontrol Edilmeyen Servisler

Resim-1

Bazı örneklerle ilgili detay bilgileri de aşağıda bulabilirsiniz:

- Yazılım Hataları: Yazılım geliştirme sürecinde yapılan hatalar, kodlama hataları veya mantık hataları, bir uygulamanın güvenlik zafiyetlerine neden olabilir. Bu tür hatalar genellikle güvenli olmayan kodlama uygulamalarından kaynaklanır.

- Eksik Güvenlik Güncellemeleri: Yazılımlar ve sistemler sürekli olarak güncellenmelidir. Eksik veya zamanında uygulanmamış güvenlik güncellemeleri, bilinen güvenlik açıklarının hedef alınmasına yol açabilir.

- Zayıf Ağ Güvenliği: Ağdaki zayıf şifreleme, güvenliksiz ağ protokolleri veya doğru ağ güvenlik politikalarının eksikliği, zafiyetlere neden olabilir.

- Kötü Tasarım: Bir sistem veya uygulamanın başlangıçta güvenlik ihtiyaçlarına uygun bir şekilde tasarlanmamış olması, zafiyetlere yol açabilir.

ZAFİYET YÖNETİMİ NEDİR?

Zafiyet yönetimi, bir sistem veya organizasyon içindeki potansiyel güvenlik açıklarını tespit etme, analiz etme, izleme, değerlendirme ve düzeltme sürecidir. Bu süreç, siber güvenliğin temel bir parçasıdır ve kuruluşların, siber saldırılara karşı savunmasız olmalarını önlemek için kritik öneme sahiptir. Aynı zamanda yalnızca ağınızdaki riskleri tespit etmek için değil, bu güvenlik açıklarının gelecekte hasara neden olmasını önlemek ve bir plan oluşturmak için de oldukça önemlidir.

Zafiyet yönetimi, sürekli bir süreçtir. Yeni tehditler ortaya çıktıkça, kuruluşlar zafiyetlerini düzenli olarak değerlendirmeli ve gerekli düzeltmeleri yapmalıdır.

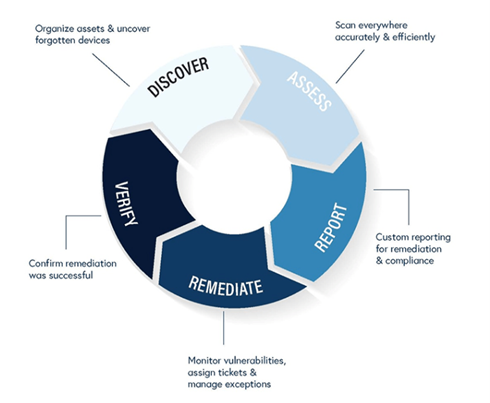

Bir zafiyet yönetiminde temel aşamalar aşağıdaki gibidir:

- Zafiyet Tespiti: Sistemler ve uygulamalardaki potansiyel zafiyetler, güvenlik taramaları, penetrasyon testleri ve diğer yöntemler kullanılarak tespit edilir.

- Zafiyet Analizi: Tespit edilen zafiyetler, etkileri, önemi ve düzeltme seçenekleri açısından analiz edilir.

- Risk Değerlendirmesi:Tespit edilen zafiyetler, kuruluşun varlıkları ve verileri için oluşturabileceği riskler değerlendirilir.

- Düzeltme Planlama: Tespit edilen zafiyetler için düzeltme planları geliştirilir.

- Düzeltme Uygulaması: Tespit edilen zafiyetler için düzeltmeler uygulanır.

- Zafiyet İzleme: Tespit edilen zafiyetler ve bunların düzeltme durumları izlenir.

Resim-2

Neden Zafiyet Yönetimi Yapılmalı?

Zafiyet yönetimi, kuruluşların siber güvenliğini sağlamalarına yardımcı olabilecek birçok fayda sağlar. Bazı faydaları şu şekildedir:

- Riskleri Azaltma

- Siber Saldırılara Karşı Savunma Sağlama

- Müşteri Güvenini Sağlama

- Regülasyonlara Uyum Sağlama

- Veri Güvenliği Sağlama

- Maliyetleri Düşürme

- İş Sürekliliğini ve Hizmet Kalitesini Artırma

PENTEST VE ZAFİYET YÖNETİMİ KARŞILAŞTIRMA

Pentest (Penetration Test) ve zafiyet yönetimi, siber güvenlik alanında kullanılan iki farklı güvenlik uygulama sürecidir, farklı amaçları ve odakları vardır.

Aşağıdaki bu iki süreçle ilgili karşılaştırma tablosuna baktığımızda;

| Pentest | Zafiyet Yönetimi | |

| Amaç | Pentest, saldırgan bakış açısını simüle ederek güvenlik zafiyetlerini tespit etmeyi amaçlar. | Zafiyet yönetimi ise sürekli olarak güvenlik açıklarını tespit etmeyi ve düzeltmeyi hedefler. |

| Yöntem | Pentest genellikle manuel testleri içerir ve bir simülasyonu taklit eder. | Zafiyet yönetimi, otomatik tarama araçlarını ve manuel incelemeleri içerir, ancak genellikle daha geniş bir perspektife sahiptir. |

| Sıklık | Pentest belirli periyotlarda gerçekleştirilir. | Zafiyet yönetimi sürekli olarak güvenlik açıklarını tespit etme ve düzeltme sürecini içerir. |

Bu iki süreç, aslında birbirini tamamlayan güvenlik stratejileridir. Pentest, organizasyonların güvenlik önlemlerini test etmelerine ve önceden bilinmeyen zafiyetleri tespit etmelerine yardımcı olurken, zafiyet yönetimi sürekli olarak güvenlik açıklarını yönetmelerine odaklanmaktadır.

ZAFİYETLERLE İLGİLİ BAZI TERİMLER

Bir zafiyetle ilgili detay bilgileri araştırdığımızda bazı terimler göze çarpmaktadır. Bu temel terimler ve detayları şu şekilde özetlenebilir:

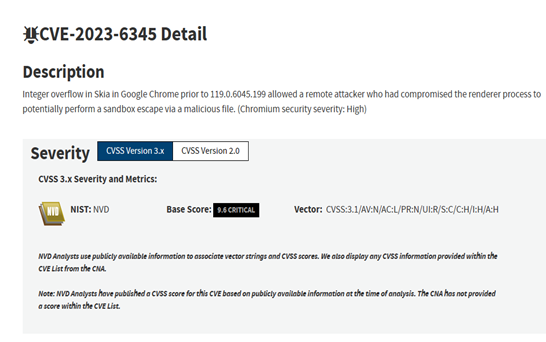

National Vulnerability Database (NVD): Uluslararası Zafiyet Veritabanı, Amerika Birleşik Devletleri’nde Ulusal Standartlar ve Teknoloji Enstitüsü (National Institute of Standards and Technology – NIST) tarafından yönetilen bir veritabanıdır. Bu veritabanı, bilgisayar güvenliği açıkları ve zayıflıkları hakkında geniş kapsamlı bilgi sağlar.

CVE Numaralandırması (Common Vulnerabilities and Exposures): NVD, CVE standardını kullanarak, siber güvenlik açıkları için benzersiz kimliklendirme numaraları (CVE ID) sağlar. Bu numaralar, belirli bir güvenlik açığı veya zayıflığa referans oluşturur.

CVSS (Common Vulnerability Scoring System): CVSS, güvenlik açıklarının ciddiyetini değerlendirmek için kullanılan bir metrik sistemidir. CVSS, bir güvenlik açığına atanan bir puan aracılığıyla, bu açığın ne kadar ciddi olduğunu belirler. CVSS puanı, bir güvenlik açığına ilişkin riskin anlaşılmasına yardımcı olur ve organizasyonlara bu açıkları önceliklendirme konusunda rehberlik eder. CVSS puanları genellikle 0 ile 10 arasında bir aralıkta değer alır, 10 en yüksek riski ve ciddiyeti temsil eder.

CWE (Common Weakness Enumeration): Ortak Zayıflıklar Numaralandırması kısaltmasıdır. CWE, bilgisayar güvenliği alanında kullanılan bir standart numaralandırma sistemidir. Bu sistem, bilgisayar sistemlerinde ve yazılımlarda bulunan ortak zayıflıkları tanımlamak ve kataloglamak amacıyla oluşturulmuştur. CWE, zayıflıkların tanımlanmasını ve sınıflandırılmasını kolaylaştırarak, yazılım geliştiricileri, güvenlik profesyonelleri ve diğer paydaşların ortak bir dilde konuşmalarına yardımcı olur.

Bir zafiyet örneği ve detaylarını aşağıda bulabilirsiniz.

Resim-3

ÖRNEK ZAFİYET YÖNETİM TOOLLARI

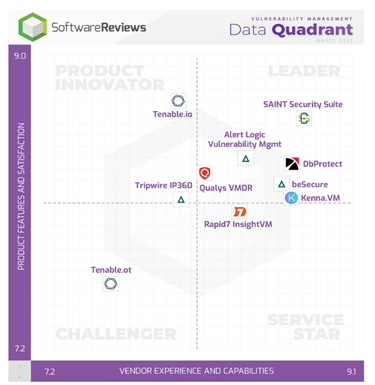

Bağımsız araştırma kurumları tarafından her yıl, birçok spesifik konuya ilişkin analizler yapılmakta ve raporlar yayınlanmaktadır. Bu kuruluşlardan biri olan SoftwareReviews’ın yayınladığı “2023 yılı En İyi Zafiyet Yönetimi Toolları” raporu sonucunu aşağıda bulabilirsiniz. Bu rapordan yola çıkarak zafiyet yönetim uygulamalarından bazıları aşağıdaki gibidir:

- Tenable Nessus

- Qualys VMDR

- Tripwire IP360

- GFI LanGuard

- Arctic Wolf Managed Risk

- WithSecure Elements Vulnerability Management

- Falcon Spotlight

- Holm Security VMP

- Secfusion

Sonuç olarak, güvenlik açıklarının sayısı yıllar geçtikçe artmaya devam ediyor ve bu sayı arttıkça siber saldırı oranları da artan ivme ile yükselmeye devam edecek gibi görünüyor. CVE ayrıntılarına göre, 2017’de bildirilen zafiyet sayısı 14.600 iken 2023’de 29065’den fazla güvenlik açığının yıllık olarak yayınlandığı görülüyor.

Sistemler ya da organizasyonlardaki bu zafiyetlerin kapatılması ve bu sürecin sürekli olarak takip edilmesi ve yürütülmesi gerektiği çok açık ortadadır. Aksi takdirde gelişen teknoloji ile birlikte bu konuyu önemsemeyen kurumlarda riskin çok yüksek olduğu söylenebilir.