SCCM 1702 – Security Scope Oluşturmak ve Console Üzerinde Yetkileri Sınırlandırmak

Merhabalar;

Bu makalede SCCM Console üzerinde kullanıcı yetkilerinin sınırlandırılması ile ilgili ayarların nasıl yapıldığını sizlere aktarıyor olacağım.

SCCM Console’un çok fazla sayıda kullanıcı tarafından kullanıldığı ortamlarda, her user’ın kendisi ile ilgili bileşenleri görmesini sağlamak için rol bazlı erişim kontrol konfigürasyonunu şu şekilde yapabiliriz.

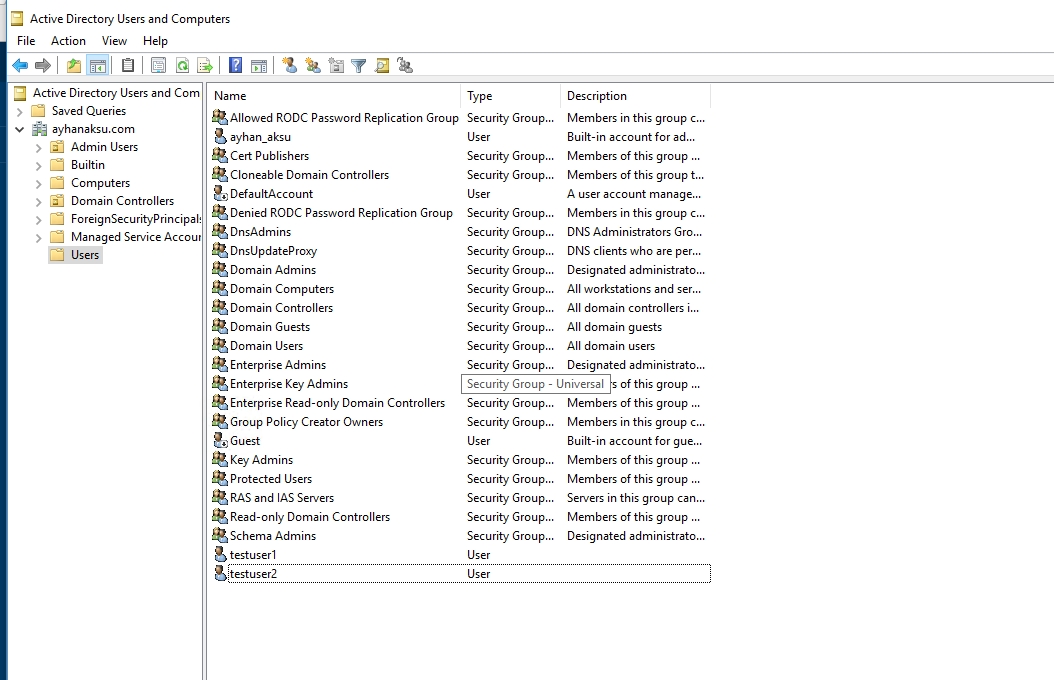

Örnek olarak benim AD’de oluşturduğum 2 kullanıcı üzerinden bu ayarları yapıyor olacağım.

USER1: testuser1

USER2: sccmadmin (Full Administrator)

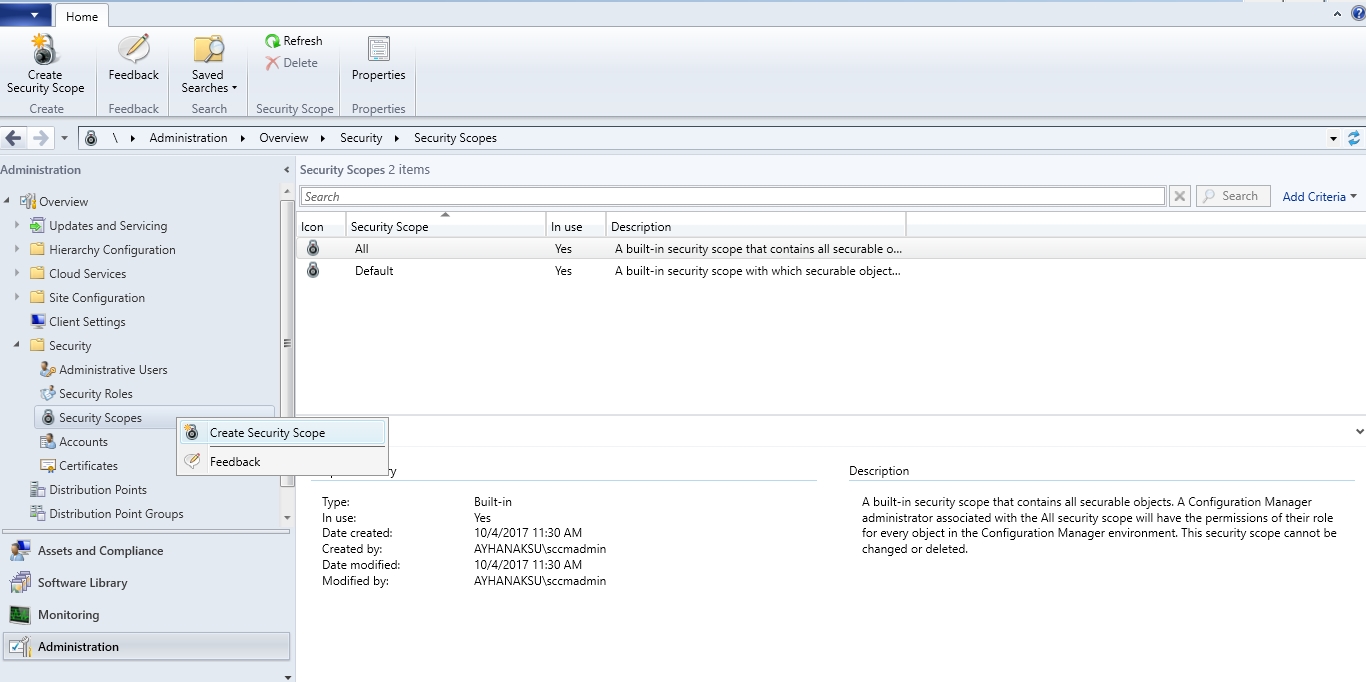

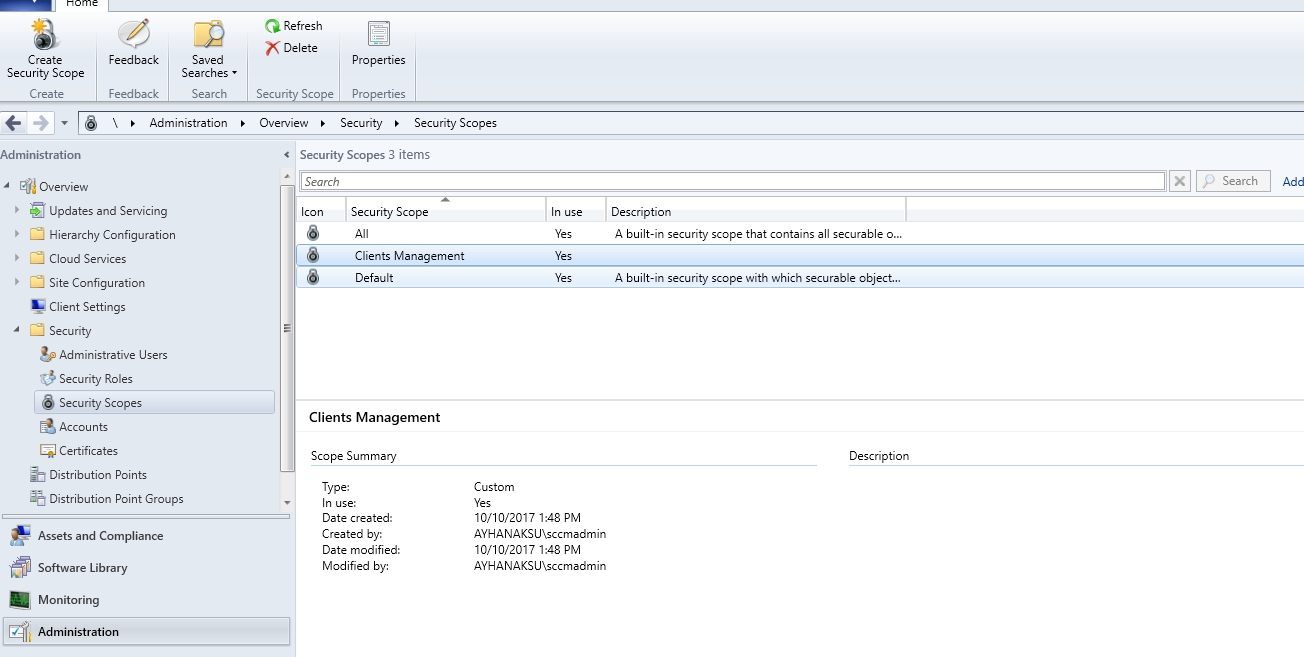

Öncelikle SCCM Console’da Administration–>Security kısmına geliyoruz. Buradan yeni bir Security Scope oluşturmak için Security Scopes’a sağ tıklayıp Create Security Scope diyerek devam ediyoruz.

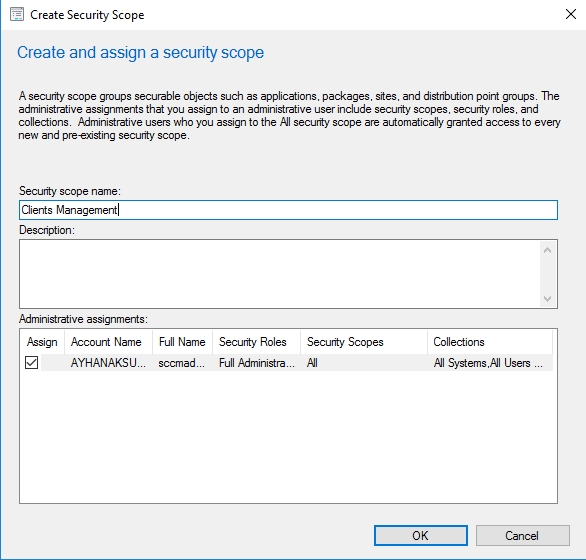

Gelen wizard’da yeni oluşturacağımız scope’a bir isim verip yeni scope’u oluşturuyoruz.

Normalde default’ta gelen 2 adet security scope ile birlikte yeni scope’u görebiliriz.

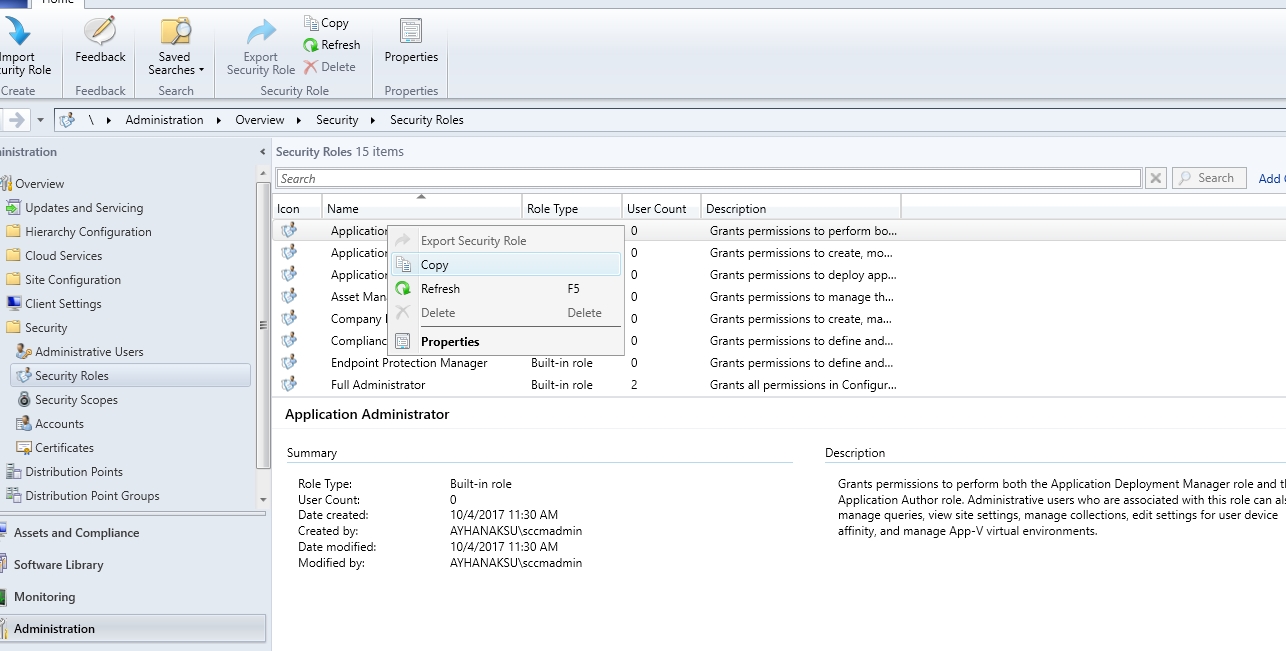

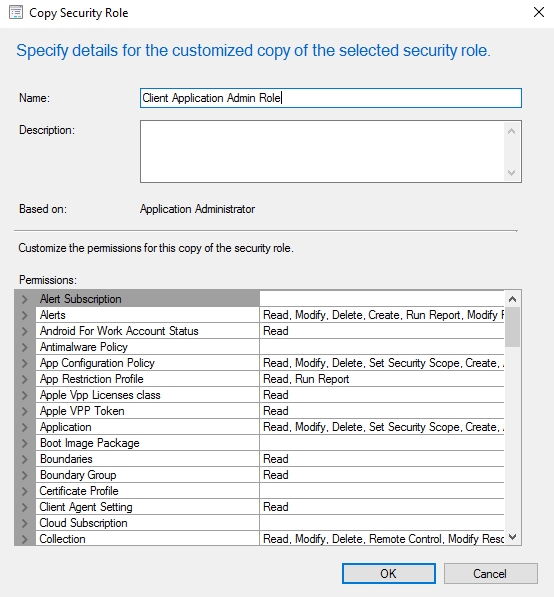

Security Roles kısmında kullanıcılara yetki olarak tanımlanabilecek default’ta gelen rolleri görebiliriz. Kullanıcı veya group’lara bu rollerden bir veya birkaçını tanımlayabileceğimiz gibi custom role ‘de oluşturabiliriz. Örnek olarak Application Administrator rolüne sağ tıklayıp Copy diyerek kopyalayalım.

Custom oluşturduğumuz role bir isim verip dilersek Permissions kısmından gerekli custom yetkileri ayarlayabiliriz. İşlemleri tamamladıktan sonra OK butonuna tıklayarak devam ediyoruz.

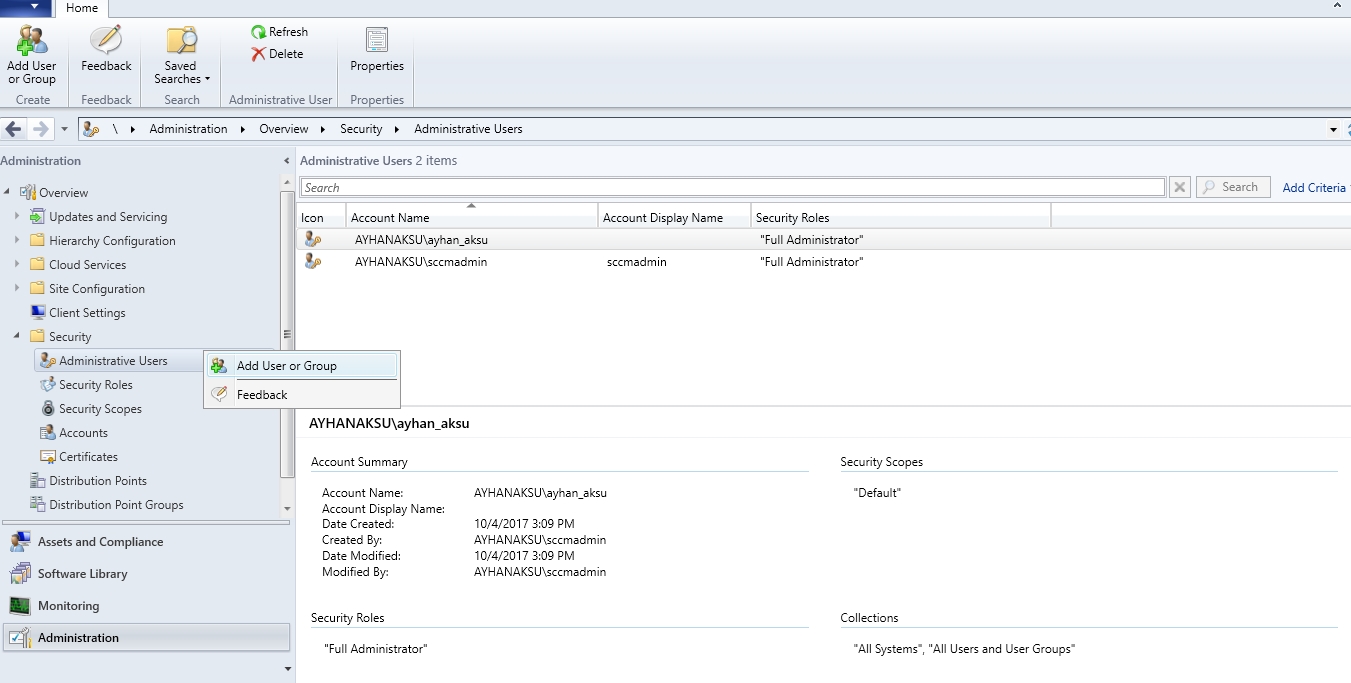

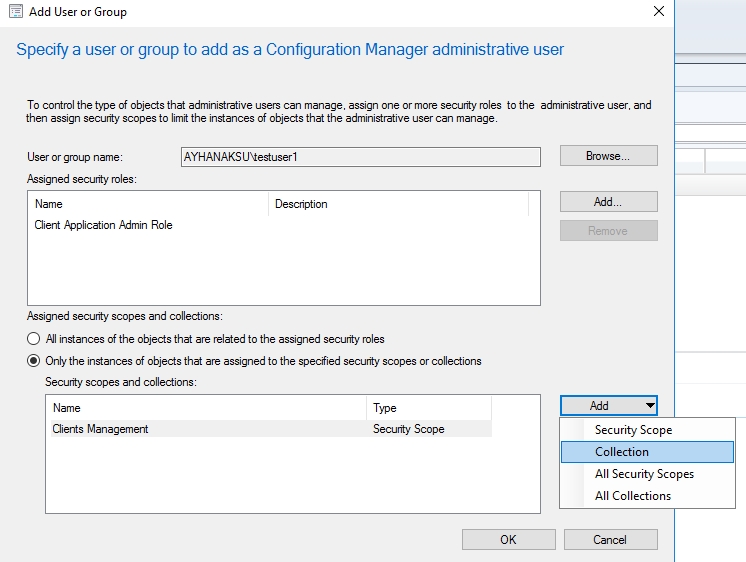

Şimdi sırada console erişim yetkisi vereceğimiz kullanıcıyı eklemeye geldi. Administrative Users’a sağ tıklayıp Add User or Group diyerek devam ediyoruz.

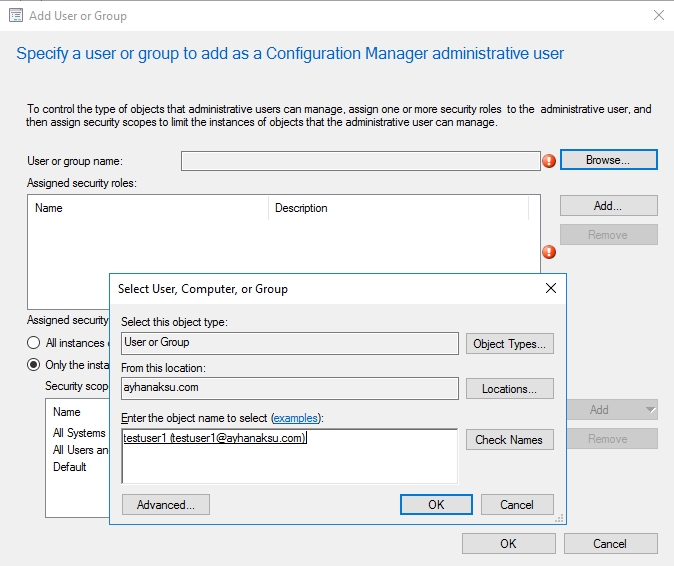

Gelen wizard’da, Browse butonuna tıklayarak kullanıcı veya grubu seçiyoruz.

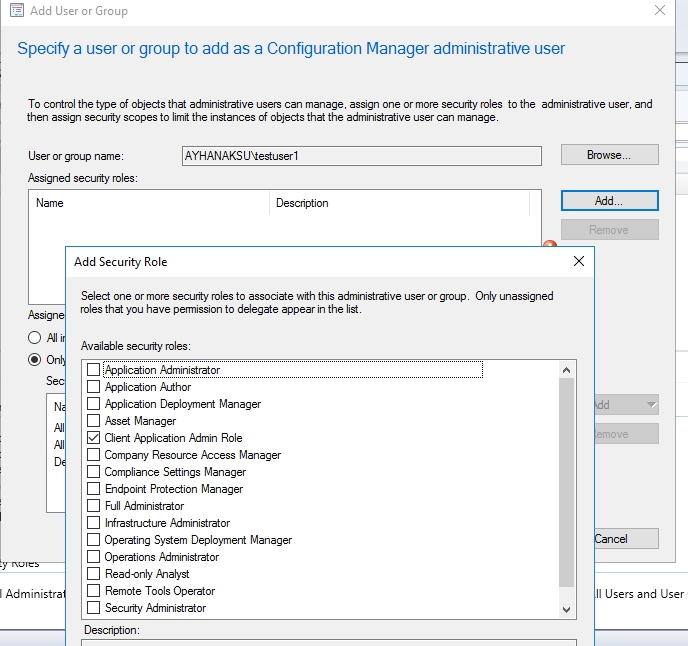

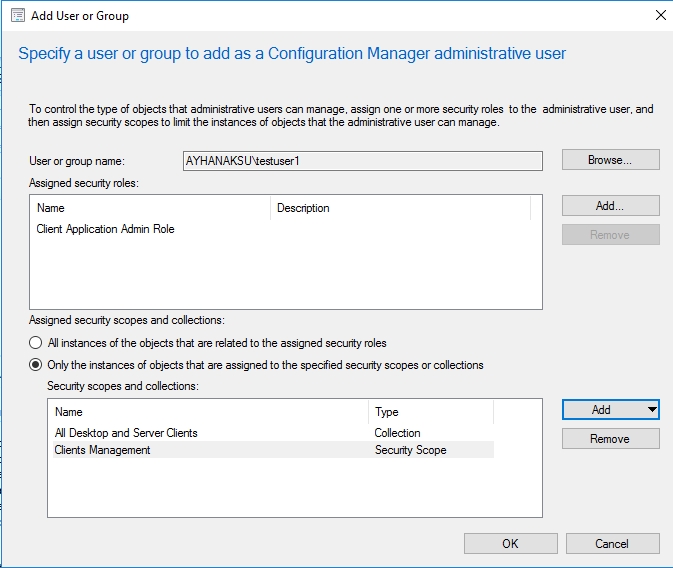

Assigned Security Roles kısmında Add butonuna tıklayarak oluşturduğumuz custom rolü veya default rollerden bir/birkaçını ekleyebiliriz.

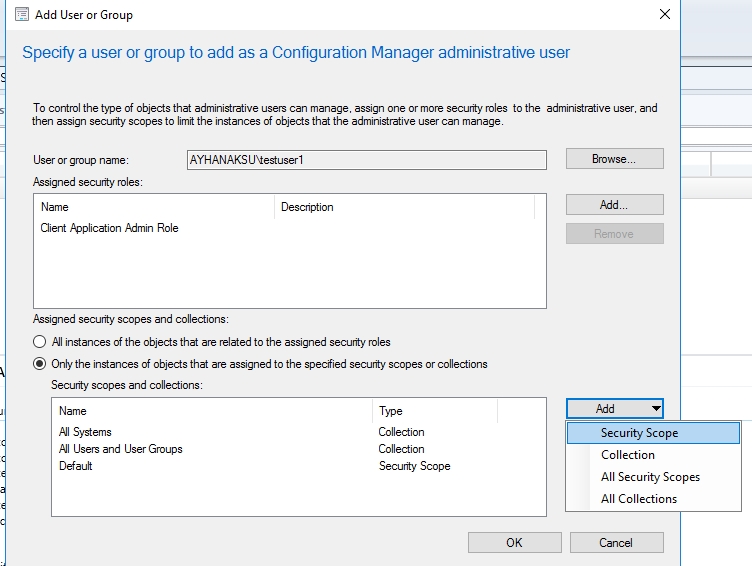

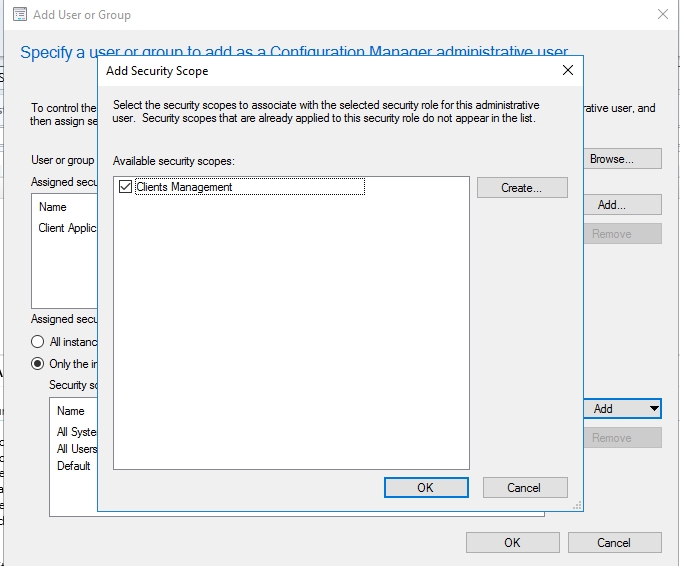

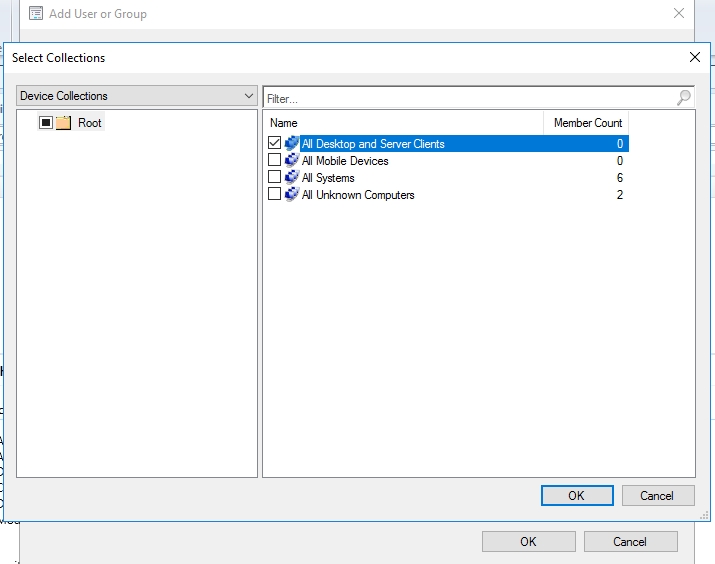

Assigned Security Scopes and Collections kısmında ise kullanıcının yetkili olacağı collectionlar ve ilgili security scope’u seçiyoruz.

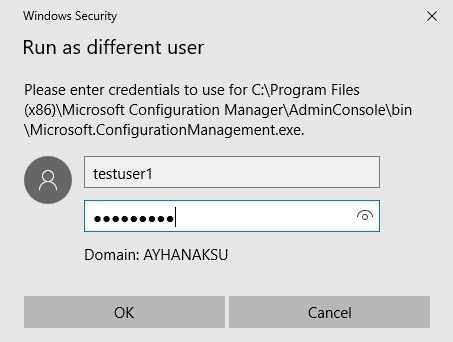

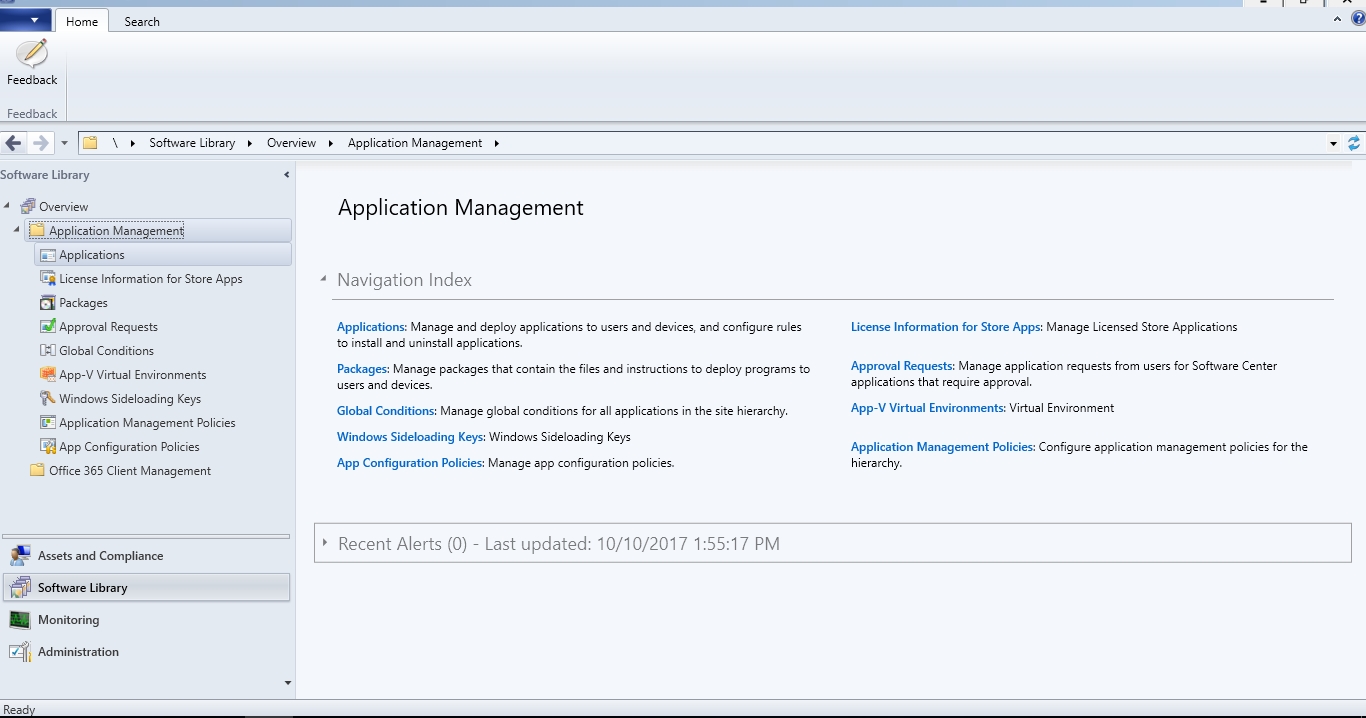

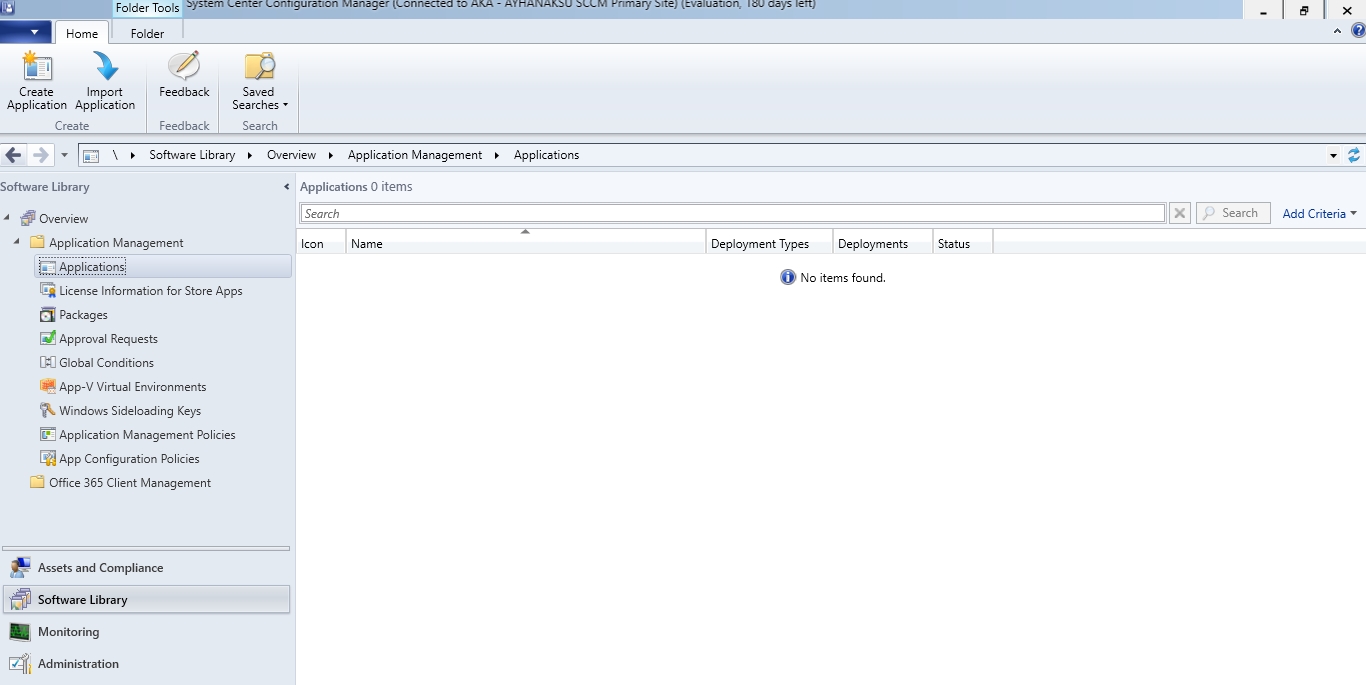

Gerekli ayarları yaptıktan sonra SCCM console’a ilgili kullanıcı ile bağlanıp sonucu görebiliriz.

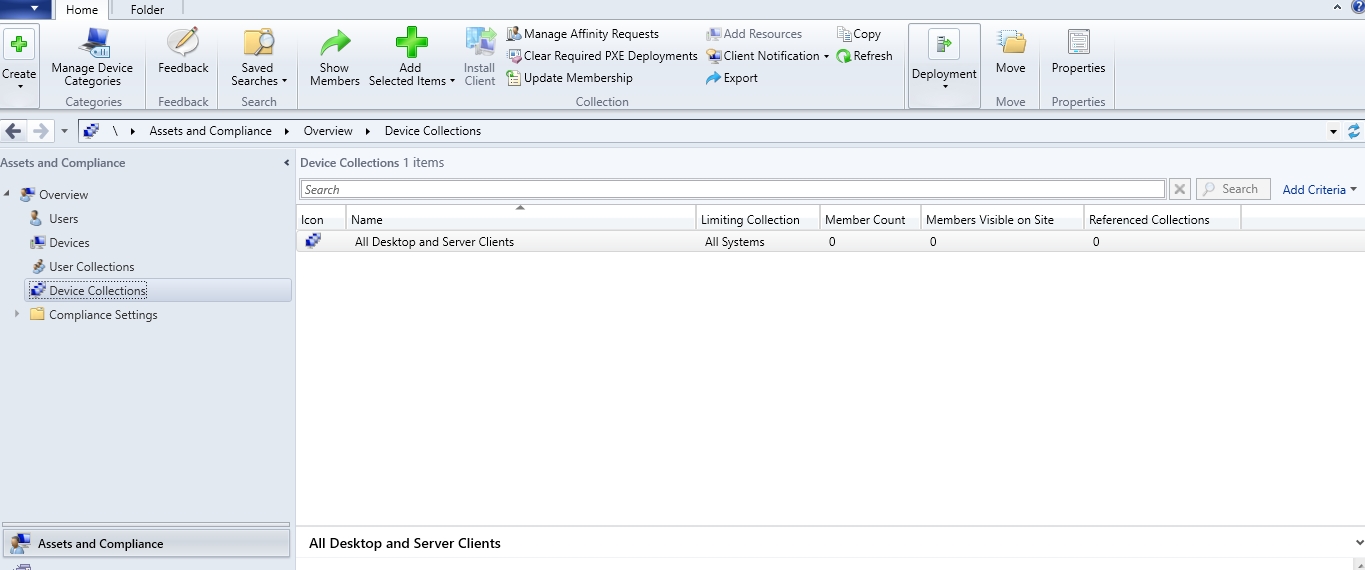

Görüldüğü gibi kullanıcı, yapılan konfigürasyonlar ve ayarlar sonrasında yalnızca kendi yetkisi dahilinde collectionları ve diğer bileşenlerleri görebilmektedir.

SCCM Console üzerinde aşağıdaki bileşenlerde security scope değişikliği yapılarak customization yapılabilir.

https://docs.microsoft.com/en-us/sccm/core/understand/fundamentals-of-role-based-administration

- Alert subscriptions

- Applications

- Boot images

- Boundary groups

- Configuration items

- Custom client settings

- Distribution points and distribution point groups

- Driver packages

- Global conditions

- Migration jobs

- Operating system images

- Operating system installation packages

- Packages

- Queries

- Sites

- Software metering rules

- Software update groups

- Software updates packages

- Task sequence packages

- Windows CE device setting items and packages

Böylelikle kullanıcılar, kendilerine hangi security scope tanımı yapıldıysa, o security scope’a set edilmiş bileşenleri görebilirler.

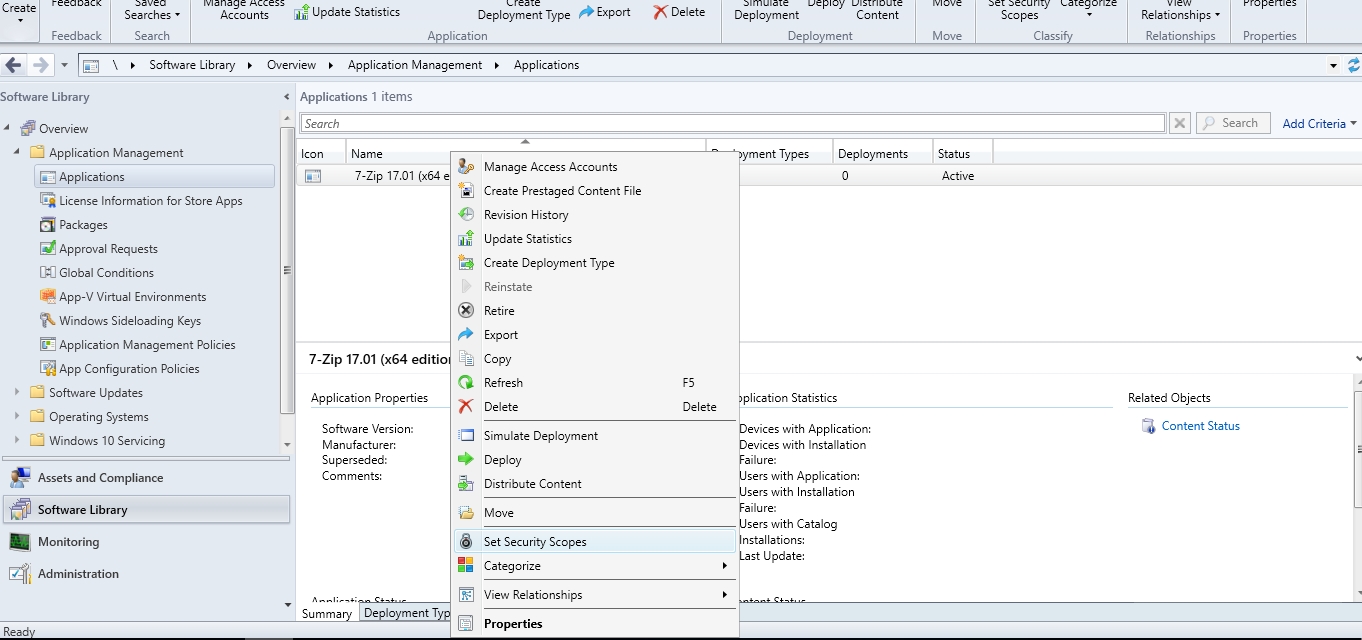

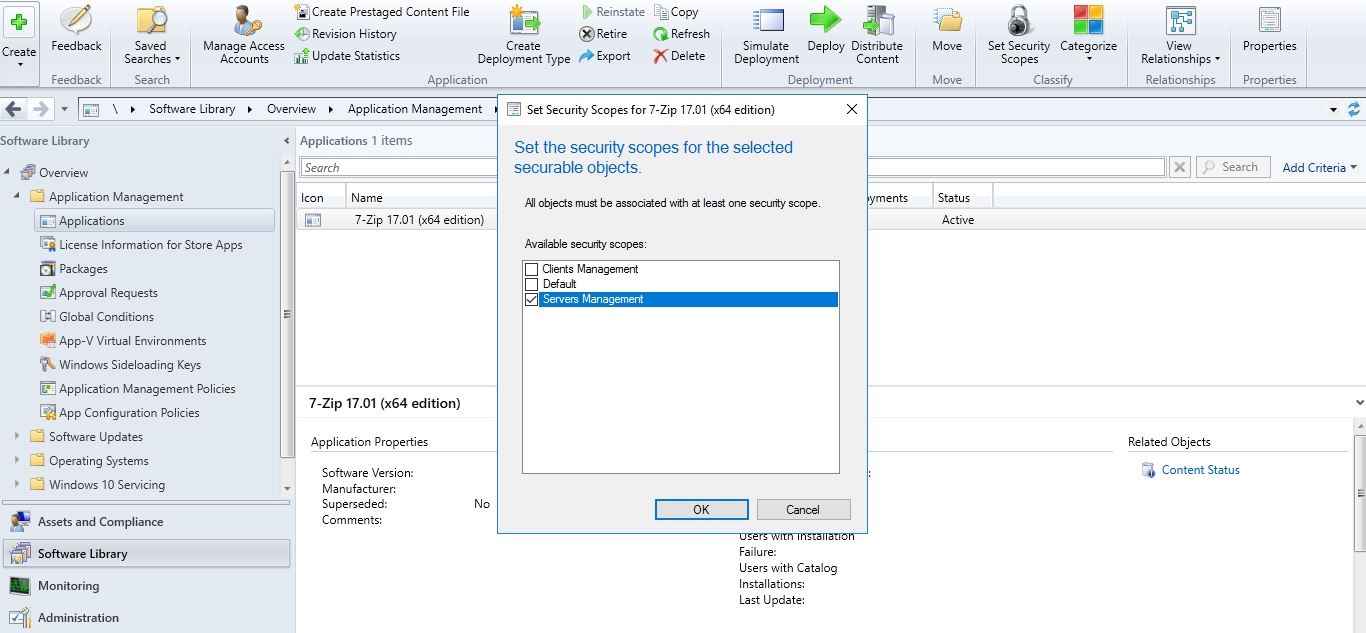

Son olarak bir örnek ile bu durumu açıklayalım. Örneğin Full Administrator yetkisine sahip bir kullanıcı bir uygulama paketi oluşturdu. Normalde bu uygulama paketi’nin Security Scope’u Default Security Scope olarak ayarlanır.Ancak bu uygulamanın security scope’unu ilgili uygulamaya sağ tıklayıp Set Security Scopes diyerek aşağıdaki gibi değiştirebiliriz.

Burada örneğin bu uygulamanın sunucularla ilgili olduğunu düşünelim ve Security Scope’unu Servers Management olarak değiştirelim. Dolayısı ile aslında daha önce security scope’unu Clients Management olarak ayarladığımız testuser1 kullanıcısı bu uygulama paketini SCCM Console’dan göremeyecek.

Testuser1 kullanıcısı ile SCCM console’u açtığımızda dediğimiz gibi ilgili uygulama console’da görünmüyor.

Bu sayede aslında her kullanıcı veya group için bu yetkilendirmeleri yaparak kullanıcıların console’u daha etkin kullanmalarını sağlayabilir, aynı zamanda kullanım karmaşasından kaynaklı problemlerin de önüne geçmiş oluruz.

Görüşmek üzere,